新的Linux漏洞允许通过Ubuntu, RHEL, Fedora的核心转储窃取密码哈希

在 apport 和 systemd-coredump 中发现了两个信息透露漏洞,根据 Qualys 威胁研究小组 (TRU) 的说法,这些是 Ubuntu、Red Hat 企业 Linux 和 Fedora 中的 核心转储 处理程序。

跟踪为CVE-2025-5054和CVE-2025-4598,这两个漏洞都是竞争条件错误,可能使本地攻击者获得访问权限以访问敏感信息。像Apport和systemd-coredump这样的工具旨在处理Linux系统中的崩溃报告和核心转储。

"这些竞争条件允许本地攻击者利用一个SUID程序并获得生成的核心转储的读取访问权限," Qualys TRU的产品经理Saeed Abbasi,说道。

这两个缺陷的简要描述如下:

· CVE-2025-5054 (CVSS评分: 4.7) - 在Canonical apport软件包中,从2.32.0版本到包括2.32.0版本,存在竞争条件,允许本地攻击者通过利用命名空间来复用PID从而泄露敏感信息

· CVE-2025-4598 (CVSS评分: 4.7) - 系统d-coredump中的竞争条件允许攻击者强制终止一个SUID进程并用一个非SUID二进制文件替换它,以访问原始进程的特权进程转储,从而允许攻击者读取由原始进程加载的敏感数据,例如 /etc/shadow 内容

SUID,全称为Set User ID,是一种特殊的 文件权限,它允许用户以文件所有者的权限执行程序,而不是自己的权限。

"在分析应用程序崩溃时,apport 试图在对崩溃的进程进行一致性检查之前,检测该进程是否在容器内运行,"Canonical 的 Octavio Galland 说道。

这意味着,如果本地攻击者能够诱使特权进程崩溃,并迅速用另一个具有相同进程ID的进程替换,该进程位于一个挂载和pid命名空间内,apport将尝试将核心转储(其中可能包含属于原始特权进程的敏感信息)转发到该命名空间。

红帽表示,由于利用该漏洞的复杂性很高,CVE-2025-4598的严重程度被评估为中等,指出攻击者必须首先赢得竞争条件并拥有非特权本地帐户。

作为缓解措施,Red Hat 表示用户可以以 root 用户身份运行命令 "echo 0 > /proc/sys/fs/suid_dumpable" 来禁用系统生成 SUID 可执行文件核心转储的能力。

“/proc/sys/fs/suid_dumpable”参数主要控制SUID程序是否可以在崩溃后生成核心转储。通过将其设置为零,它将禁用所有uid程序的核心转储,并防止在发生崩溃时对它们进行分析。

红帽公司表示:“虽然这减轻了这个漏洞,但无法更新systemd包,但它禁用了分析此类二进制文件崩溃的能力。”

类似的建议已经由 Amazon Linux、Debian和 Gentoo发布。值得注意的是,Debian系统默认情况下不会受到CVE-2025-4598的影响,因为除非手动安装systemd-coredump软件包,否则它们不包括任何核心转储处理程序。CVE-2025-4598不会影响Ubuntu版本。

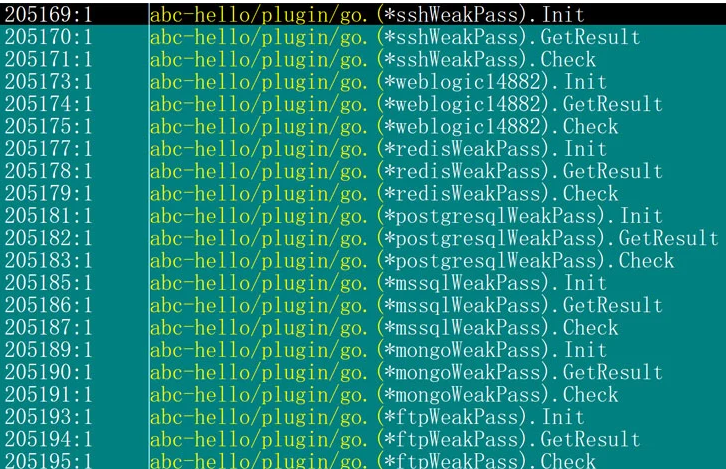

Qualys还为这两个漏洞开发了概念验证(PoC)代码,展示了本地攻击者如何利用崩溃的unix_chkpwd进程的转储文件,该进程用于验证用户密码的有效性,以从/etc/shadow文件中获取密码哈希。

Canonical在其自身的警报中表示,CVE-2025-5054的影响仅限于调用的SUID可执行文件的内存空间的机密性,并且PoC漏洞利用可以泄露哈希用户密码在现实世界中的影响有限。

“在 Apport 和 systemd-coredump 中利用漏洞可能会以高风险严重泄露机密性,因为攻击者可以从核心转储中提取敏感数据,例如密码、加密密钥或客户信息,”Abbas 说。

"后果包括停机时间、声誉损失和潜在的法规不合规。为了有效缓解这些多方面风险,企业应通过优先处理补丁和缓解措施、实施强大的监控以及加强访问控制来采取积极的安全措施。"